На этот раз, сайт занимающийся SMS рассылками, уязвимость была обнаружена давно в WEB приложении...

На этот раз, сайт занимающийся SMS рассылками, уязвимость была обнаружена давно в WEB приложении...

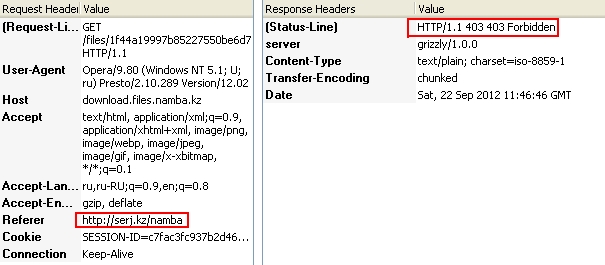

Всё таки, захотелось отписать, об игре в кошки мышки с намбой, из за сервиса: http://serj.ws/namba, вроде бы создал сервис всё работало, но с недавнего времени, стал замечать, что намба начала банить мои IP, все которые я использовал, проблему решил, тем что добавил 1400+ прокси серверов, вроде успокоились) Но, сегодня приходит SMS о недоступности сервиса (поясню, из за того, что много приходится мониторить, я обычно пишу чекер который каждый час всё чекает и если что-то не доступно, отправляет мне смс). Начал проверять, и вправду, при клике на ссылку "скачать", намба посылала пользователя, начал копать, спустя 30 секунд проблема была найдена, намба заблокировала к себе доступ, если реферал идёт с моего блога) Ну это действительно детский сад) На днях возьмусь за десктоп приложение :)

Так и знал, что половина IP-Камер не запароленны, решил просканить сети Актобе, был получен доступ к 50 камерам) Самые интересные камеры попались из ТЦ "Мега" и ТД "Мерей"...

Поиск уязвимостей 4dle.ru (популярный портал посвященный Datalife Engine), не дал результатов. Зато, помог сайт находившийся на этом сервере, в котором была обнаружена уязвимость годовой давности, а именно с заливкой файлов (../../engine/data/dbconfig.php). Далее скрины...

Несколько лет назад, когда учился в АПК (Актюбинском политехническом колледже), в виде дипломной работы делал сайт, а точнее Электронную Систему Успеваемости Студента. Сейчас, сайт переделалан на Joomla, сайт размешается на одном и томже сервере, что и http://usp.aktobe-polytech.kz. Решил проверить на возможность проникновения, в итоге полный доступ к Базе Данных студентов.

SQL Уязвимость, была найдена в далёком 2010 году, с тех пор, сайт переделывали, но уязвимость осталась...